A. Pilihlah Jawaban Yang Paling Tepat Diantara Jawaban Yang Ada!1. Untuk mencegah dan mengidentifikasi penggunaan yang tidak sah dari jaringan komputer adalah…A. Anti VirusB. Keamanan jaringanC. FirewallD. AutenticationE. Jaringan komputer2. Dua elemen utama pembentuk keamanan jaringan adalah …A. Tembok pengaman dan userB. Rencana pengamanan dan anti virusC. Tembok pengaman dan Rencana pengamananD. Tembok pengaman dan tiem ITE. Rencana pengamanan dan administrator3. Berikut adalah salah satu manfaat keamanan jaringan , kecuali…a. Menghemat uangb. Kerahasian datac. Resaurce sharingd. Reliabilitas tinggie. Menghemat penggunaan softwere4. Menurut David Icove, dilihat dari lubang keamanan yang ada pada suatu sistem, keamanan dapat diklasifikasikan menjadi empat macam, kecuali…. t ia. Keamanan rancangan bangun jaringanb. Keamanan fisikc. Keamanan data dan mediad. Keamanan dari luare. Keamanan dalam operasi5. Metode yang ditetapkan untuk menjaga keamanan jaringan adalah…..a. Firewallb. Pembatasan akses pada jaringanc. Tembok pengamand. Anti viruse. Keamanan fisik6. Ilmu dan seni untuk menjaga pesan agar aman adalah…a. Ergonomib. Arkeologic. Kriptografid. Enkripsie. Kriptologi7. Pembatasan akses dengan mengkode data dalam bentuk yang hanya dapat dibaca oleh sistem yang mempunyai kunci untuk membaca data disebut …

a. Autenticb. Integrityc. Identifikasid.Enkripsie. Flooding8. Menjaga informasi dari orang yang tidak berhak mengakses disebut …a. Confidentialityb. Integrityc. Authenticationd. Availabilitye. Access Control9. Suatu pihak yang tidak berwenang mrndapat akses pada suatu asset disebut…a. Interceptionb. Modificationc. fabricationd. Interruptione. Spoofing10.Serangan yang bertujuan untuk menghabiskan sumber daya sebuah peralatan sehingga layanan jaringan terganggu, adalah ...a. Paket sniffingb. Ip Spoofingc. DNS Forgeryd. Trojan horsee. DDOS11.Jenis serangan yang menyisipkan programtanpa sepengetahuan pemilik komputer, dan dapat dikendalikan jarak jauh, dan memakai timer adalah …a. Paket sniffingb. Ip Spoofingc. DNS Forgeryd. Trojan horsee. DDOS12. Sebuah model serangan yang bertujuan untuk menipu seseorang adalah...a. IP spoofing

b. DOS

c. Probe

d. Scane. Account compromise13. Berikut ini manfaat firewall, kecuali ….a. Autentikasi terhadap aksesb. Shering datac. Mengatur lalu lintas data antar jaringand. Memonitoring lalu lintas jaringane. Dapat mengatur port yang diperbolehkan atau ditolak14. Berikut ini tipe firewall, kecuali...a. Screened host sharingb. Screened subnet firewallc. Dual homed gateway firewalld. Screened host firewalle. Packet filtering firewall15. Untuk dapat saling menghubungkan komputer satu dengan komputer lainnya dengan menggunakan protocol FTP, menggunakan port…a. Port 21b. Port 22c. Port 23d. Port 25e. Port 11016. protocol yang digunakan untuk menerima email dan juga mengakses mail box pada sebuah email adalah...a. FTPb. TCP/IPc. SMTPd. POP3e. Telnet17. Port yang digunakan untuk mengaktifkan SSH atau Secure Shell pada jaringan komputer adalah…a. Port 21b. Port 22c. Port 23d. Port 25e. Port 11018. Port yang digunakan untuk menghubungkan web server atau membangun sebuah jaringan yang langsung berhubungan dengan web server adalah …a. Port 81b. Port 80c. Port 3306d. Port 445e. Port 563119. Port yang digunakan untuk menjalankan sebuah server yang aman atau SSL (Secure Server Layer) adalah…a. Port 81b. Port 80c. Port 3306d. Port 445e. Port 563120. Port yang dapat menghubungkan koneksi antara client dengan web server adalah …a. Port 81b. Port 80c. Port 3306d. Port 445e. Port 563121. fungsi dari proxy adalah....a.Filtering dan cachingb.Memanage IP addressc.Menentukan subnet IDd.Sebagai penerus pakete.Sebagai bridge22. Jenis keamanan jaringan yang berfungsi meneruskan paket data ketujuan dan memblok paket data , termasuk jenis keamanan ...a.fungsi filteringb.passwordc.WPAd.Mac Addresse.Firewall23. Untuk keamanan jaringan yang terhubung internet kita bisa melakukan dengan cara, kecuali...a.Menutup port-port yang tidak dipakaib.Meletakkan firewallc.Menggunakan aplikasi yang reliabled.Melakukan konfigurasi program-program aplikasi internete.Menggunakan MAC filtering24. Sistem keamanan yang sering di jumpai dalam mengakses jaringan hotspot adalah....a. user Authenticationb. MAC filteringc. IP addressingd. NAT IP addressinge. Bridging25. Collisioan detection merupakan metode pada jaringan yang digunakan untuk mendeteksi...a. penyusupan datab. penerimaan datac. pengiriman datad. kerusakan datae. transmisi data26. firewall yang beroperasi pada level yang lebih tinggi dalam model refrensi tujuh lapis OSI, adalah...a. application level firewallb. NAT firewallc. stateful firewalld. circuit level getwaye. packet filter router27. informasi tidak dapat diubah tanpa seijin pemilik informasi, hal ini adalah aspek keamanan jaringan...a. privacyb. Integrityc. Authenticationd. Availabilitye. Access control28. Port yang mempunyai fungsi saling menghubungkan antar perangkat melalui protocol ataupun melalui media lainnya adalah…a. Portb. Port logikac. Port fisikd. Port logice. Port jaringan29. Dalam keamanan jaringan data dirusak sebelum sampai ke tujuan disebut…A. InterupsiB. InterceptionC. ModifikasiD. FabricationE. DoS30. Aplikasi pada sistem operasi yang dibutuhkan oleh jaringan komputer untuk melindungi integritas data /sistem jaringan dari serangan-serangan pihak yang tidak berttanggung jawab dinamakan...a. Proxyb. Web serverc. DNS serverd. Firewalle. My SQL server31. contoh aplikasi Squid, termasuk dalam jenis layanana..a. FTPb. Proxyc. Web serverd. Database servere. DNS server32. berfungsi untuk menyediakan seluruh informasi yang terkait dengan pengamanan jaringan komputer secara terpusat adalah fungsi dari...a. network topologib. security informasi managemenc. IDSd. Packet fingerprintinge. packet treacer33. mensyaratkan bahwa baik pengirim maupun penerima informasi tidak dapat menyangkal pengiriman dan penerimaan pesan adalah definisi....a. Integrityb. confidealityc. Availabilityd. Authenticatione. Nonrepudiantion36. perhatikan point-point berikut inia) Terjadi gangguan pada pengkabelanb) Kerusakan hardiskc) Koneksi tak terdeteksiDari ciri-ciri diatas merupakan contoh dari serangan...a. Serangan dari pihak lainb. Serangan fisikc. Serangan logisd. Serangan hatie. Serangan virus37. kepanjangan dari VPN adalah ...a. Virtual public networkb. Virtual privat networkc. Virtual personal networkd. Vurnerabilty private networke. Vurnerabilty personal network38. berikut ini yang termasuk contoh kebijakan organisasi adalah...a. memahami akses penggunab. manajemen penggunac. pengaturan akses WIFId. manajemen waktu aksese. manajemen sistem computer39.program yang menyebabkan kerusakan sistem ketika dijalankan disebut...a. Denial of serviceb. Phisingc. Packet sniferd. Social engineeringe. Maliciosus code40. yang termasuk jenis metode enkripsi adalah...a. SDSLb. SASLc. SHSd. RHRe. SSL

Dimas wijaya

Minggu, 24 Februari 2019

PH4

PH3

1

|

Aritmatika Biner adalah….

a. Operator aritmatika yang hanya melibatkan 1

operand saja.

b. Operator yang digunakan untuk melakukan

operasi-operasi.

c. Perhitungan aritmatika seperti penjumlahan,

pengurangan, pembagian, perkalian dll.

d.

Operator aritmatika yang melibatkan 2

buah operand.

e.

Operator yang digunakan untuk

menentukan relasi atau hubungan dari dua buah operand.

jawaban benar: d

|

2

|

Yang termasuk operator logika ingkaran

adalah…

a. !

b. dimas novita sari

c. d. ||

e. >=

|

3

|

Fungsi untuk konversi dari integer ke string

adalah ………

a.

StrToBool(const s: string): boolean

b.

StrToInt(const s: string): integer

c. StrToFloat(const s: string): ektended

d. IntToStr(value: string): integer

e. BoolToStr(b: boolean;

useboolstrs:boolean): string

jawaban benar: d

|

4

|

Untuk membuat animasi teks berjalandari

kirike kanan dalam halaman web digunakan perintah ....

a. <marquee>

teks

</marquee>

b. <marquee direction=”left”> teks

</marquee>

c. <marquee direction=”right”> teks

</marquee>

d. <marquee><direction=”left”> teks

</direction></marquee>

e. <marquee><direction=”right”> teks

</direction></marquee>

|

5

|

Perintah <td valign=”top”> Isi sel

</td>berarti ....

a. Isi sel dalam kolom menjadi rata atas

b. Isi sel dalam baris menjadi rata atas

c. Isi sel dalam kolom menjadi rata bawah

d. Isi sel dalam baris menjadi rata bawah

e. Isi sel dalam kolom dan

baris menjadi rataatas

|

6

|

Fungsi AnsiLastChar merupakan …………..

a.

Mengubah string menjadi huruf kecil

semua.

b. Mengambil karakter terakhir dari string.

c. Kutipan sebuah string.

d. Membandingkan string yang sensitif terhadap

huruf.

e. Membandingkan string yang tidak sensitif

terhadap karakter.

|

7

|

Merupakan proses pengembangan dan perbaikan

secara terus menerus disebut….

a. inovasi

b. promosi

c. implementasi

d. analisis

e. perencanaan

jawaban benar: a |

8

|

Berikut

ini yang bukan merupakan fungsi dari keyboard adalah...

a. Membaca

kode

b.

Menghapus kata

c.

Melaksanakan intruksi

d.

Mengetik data

e.

Menjalankan perintah

|

9

|

Yang

termasuk fungsi Data link layer adalah...

a. Pemilihan media fisik

c. Pengelompokan data

e. Mentrasmisikan data

b. Mengidentifikasi IP

d. Mengidentifikasi interface

jawaban benar: c

|

10

|

Protokol yang berguna untuk memberikan

informasi tentang error yang terjadi antara host seperti Destination

Host Unreachable adalah :

a. Reverse Address Resolution Protocol (RARP)

b. Internet Control Message Protocol (ICMP)

c. User Datagram Protocol (UDP)

d. Routing Information Protocol (RIP)

e. Address Resolution Protocol (ARP)

|

11

|

Beberapa karakteristik dari protokol TCP,

kecuali .....

a. Connection Oriented

b. Reliable ( Handal )

c. Connectionsless ( Tanpa Koneksi )

d. Full Duplex

e. Memiliki layanan Flow Control

jawaban benar: c

|

12

|

Jika frequensi terendah sinyal adalah 100Hz

dan frequensi tertinggi adalah 5000Hz, maka lebar pita sinyal tersebut

adalah…

a. 5100

b. 5200

c. 4800

d. 4900

e. 5500

|

13

|

Untuk menginstal OS dengan menggunakan CD

maka pengaturan First Boot di BIOS di set menjadi….

a. Setting 1st boot sequence hardisk 0

b. Seting 2nd boot sequence CD room

c. Setting 2nd boot sequence hardisk 0

d. Seting

1st boot sequence DVD room

e. Setting 1st boot sequence USB Drive

|

14

|

Seperangkat aturan dan standar-standar

berupa bahasa yang digunakan suatu perangkat untuk berkomunikasi adalah ....

a. jaringan internet

b. port

c. vpn

d. protokol

e. nat

jawaban benar: d

|

15

|

Jenis Komunikasi data yang aksesnya

menggunakan media kabel dan tanpa kabel adalah ....

a. Infrastruktur terestial

b. transmisi data

c. broadcasting

d. satelit

e. transaksi data

jawaban benar: a

|

16

|

Jaringan nirkabel WLAN adalah…

a. Jenis jaringan wireles network yang

menghubungkan beberapa jaringan WLAN

b. Jenis jaringan nirkabel hanya dapat

menjangkau area dekat

c. Jenis

teknologi nirkabel yang mencakup satu area yang sifatnya lokal seperti dalam

satu gedung

d. Jenis jaringan nirkabel yang mencakup daerah

kota

e. Jenis jaringan nirkabel yang mencakup satu

negara.

jawaban benar: c

|

17

|

Sebuah lab memiliki jumlah komputer 14 buah

siswa, 1 komputer untuk guru dan 1 untuk serv er. Subnet yang paling optimal

untuk lab tsb

a. 255.255.255.224

b. 192.168.100.16

c. 255.255.255.16

d. 255.255.255.254

e. 255.255.255.0

jawaban benar: a

|

18

|

Jenis jaringan komputer dimana server

melayani permintaan client adalah..

a. Client

Server

b. Intranet

c. Adhoc

d. Internet

e. point to point

|

19

|

Gelombang yang memiliki jangkauan frekuensi

yang cukup luas dan biasanya dihasilkan oleh rangkaian isolator dalam

alat-alat elektronika. Merupakan pengertian dari ...

a. Gelombang longitudinal

b. Gelombang transfersal

c. Gelombang

radio

d. Gelombang elektro

e. Gelombang magnet

|

20

|

Perangkat jaringan untuk menyambungkan

beberapa perangkat menjadi satu jaringan dengan media kabel adalah…

a. router

b. switch

c. monitor

d. access point

e. modem

|

21

|

Syarat untuk membangun Wireless Distribution

System (WDS) adalah, kecuali…

a. masing

masing IP harus sama

b. Chanel radio yang digunakan harus sama

c. Perangkat harus mendukung fitur WDS

d. Matikan layanan DHCP Server pada Access

Point repeater, karena DHCP akan diambil alih oleh access point utama

e. IP Adress harus berbeda

|

22

|

Berikut ini adalah protokol routing

link-stater IP adalah…

a. OPF

b. OSPF

c. SI-SI

d. OSJF

e. Network

|

23

|

Kegiatan user

perusak yang ingin mendapatkan informasi tentang jaringan atau traffic lewat

jaringan disebut...

a. spoofing

b. serangan

Man-in-the-middle

c. spamming

d. sniffer

e. cracker

|

24

|

Apabila repeater digunakan dalam 2 segmen

kabel LAN atau lebih diharuskan menggunakan protokol….

a. Physical

Layer

b. Aplication Layer

c. Network Layer

d. Transport Layer

e. Data Link Layer

jawaban benar: a

|

25

|

Dimana setiap karakter atau frame memilki

informasi yang cukup untuk memperbolehkan penerima

mendeteksi bila menemukan kesalahan

tetapi tidak lokasinya. Sebuah transmisi kontrol

digunakan untuk meminta pengiriman ulang, menyalin

informasi yang dikirimkan. Merupakan pendekatan kesalahan dengan…

a. Feedback (backward) Error

b. Forward Error Control

c

Control Acces

d. Control Error

e. Forward Control

|

26

|

Tool untuk menampilkan jalur atau routing

perjalanan packet komunikasi antara komputer kita dengan komputer (server)

lain. Disebut…

a. ICMP (Internet Control Message Protocol)

b. RouterBoard

c. Switch

d. Traceroute

e. Hub

jawaban benar: d

|

27

|

Sebutkan salah satu cara kerja UDP !

a. Untuk memindahkan data antara dua komputer

yang berbeda dalam suatu jaringan yang terdiri dari banyak computer

b. Mengatur suatu data dapat dikenal &

dikirim dari satu komputer ke komputer lain agar sebuah koneksi internet

c. Mentransfer halaman file dari komputer

Client ke situs web komputer hosting,

d. Membaca nomor port tujuan dan memproses data

e. Mengirimkan suatu data

jawaban benar: d

|

28

|

NETBEUI sejenis NetBIOS merupakan protokol

yang digunakan oleh...

a. Physical Layer

b. Aplication Layer

c. Session Layer

d. Transport Layer

e. DataLink Layer

jawaban benar: c

|

29

|

Perhatikan pernyataan berikut:

1) Enkripsi dan dekripsi dari suatu pesan untuk

alasan keamanan.

2) Kompresi dan dekrompresi suatu pesan

sehingga dapat dikirimkan pada jaringan secar efisien.

3) Memformat grafis.

4) Melakukan translasi konten.

Pernyataan tersebut merupakan fungsi dari...

a. OSI Layer

b. Network Layer

c. Presentasi Layer

d. Aplikasi Layer

e. Transport Layer

jawaban benar: c

|

30

|

Melakukan kompresi data dan dekompresi oleh

perangkat tujuan. Merupakan fungsi dari…

a. Aplication

Layer

b. Presentation Layer

c. Phisical Layer

d. Network Layer

e. DataLink Layer

jawaban benar: a |

31

|

Aspek keamanan dalam jaringan mensyaratkan

pengirim dapat diidentifikasi dengan benar dan ada jaminan bahwa identitas

yang di dapat tidak palsu, merupakan pengertian dari…

a. Security

b. Integrity

c. Authentication

d. Confidentiality

e. Availability

|

32

|

DHCP Client akan mencoba untuk mendapatkan

"penyewaan" alamat IP dari sebuah DHCP server dalam proses empat

langkah berikut, kecuali :

a. DHCPDISCOVER

b. DHCPOVER

c. DHCPPOOL

d. DHCPREQUEST

e. DHCPACK

jawaban benar: c

|

33

|

File yang digunakan sebagai tempat

konfigurasi utama secara default dari DNS server adalah….

a. named.conf

b. named.conf.option

c. named.conf.local

d. db.local

e. db.root

jawaban benar: a

|

34

|

Pada MS. Windows 2003 Server untuk

mengkonfigurasi Web Server kita pilih menu…

a. Cluster Administrator

b. Routing and Remote Access

c. DNS

d. Internet Information Services (IIS) Manager

e. Data Sources (ODBC)

|

35

|

FTP Securing Server adalah protokol FTP yang

secure langkah-langkah ini merupakan urutan konfigurasi dan pengujian ftp

secuuring pada server debian

1) #service vsffpd restart

3) #openssl req-x509-nodes-days 365 -newkey

rsa:1024 –keyout /etc/vsftpd.pem.

4) #nano /etc/vsftpd/vsftpd.conf Ssl_enable=yes

Allow_anon_ssl=no Force_local_data_ssl=no Force_local_logins_ssl=no

5) # apt-get –y install vsftpd openssl

Tentukan urutan yang tepat untuk konfigurasi

dan menguji ftp

a. 5-4-3-1-2

b. 5-2-3-2-4

c. 5-1-2-3-4

d. 5-2-1-4-3

e. 2-1-3-4-5

|

36

|

Dibawah ini merupakan program-program atau

aplikasi e-mail secara umum, kecuali….

a. MTA

b. MDA

c. SMTP

d. MUA

e. MUTA

|

37

|

NTP (wetwork time protocol) adalah merupakan service untuk mensikronkan waktu

yang ada di service dengan di client. berikut ini adalah langkah-langkah instalasi

dan konfigurasi pada linux.

1) #/etc/init.d/etp restart

2) #nano/etc/ntp.cont Server 127.127.1.0 fudge

127.127.1.0 stratum

3) # ntpq ‘p

4) # ‘get install ntp ntpdate

Urutan yang benar adalah……

a. 2.1.4.3

b. 1.2.3.4

c. 4.2.1.3

d. 1.3.4.2

e. 4.3.2.1

jawaban benar: c

|

38

|

Caching adalah tugas dari……

a. IP address

b. GNU

c. PHP dan Perl

d. MySQL Data base

e. Proxy

Server

|

39

|

Port yang digunakan oleh HTTPS adalah…

a. 33

b. 433

c. 443

d. 22

e. 80

|

40

|

Sebutkan perintah untuk

menjalankan sftp pada server (misal server.training.com) dengan user siswa

dan password siswa

a. sftp siswa@server.training.com

c. add siswa@server.training.com

d. sftp show

server.training.com

e. sftp start now

server.training.com@siswa

jawaban benar: a |

41

|

FTP server merupakan server yang bertugas

memberikan layanan pengiriman/ tukar menukar data kepada FTP client dengan

syarat FTP client harus meminta (request) terlebih dahulu kepada FTP server.

Sebuah FTP server dapat bekerja dengan koneksi aktif maupun pasif.

Soal:

Jelaskan apa yang dimaksud dengan koneksi

aktif maupun pasif pada FTP Server !

Active Mode

server secara aktif terhubung dengan client.

Passive Mode

client memulai koneksi dengan server memecahkan permasalahan dalam firewall-firewall penyaring koneksi port data ke client menuju server |

42

|

Perkembangan teknologi jaringan yang pesat saat

ini tidak hanya memberikan manfaat namun juga akan mendatangkan ancaman di

kemudianhari.

Soal:

Sebutkan Kemungkinan ancaman dan serangan terhadap

keamanan jaringan!

|

43

|

Di dalam dunia jaringan komputer wireless,

selain router dan access point ada juga yang disebut dengan wireless

repeater.

Soal:

Jelaskan definisi dari wireless repeater !

sebagai penguat sinyal

|

44

|

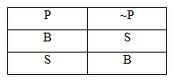

Tuliskan

tabel kebenarannya dari operator ingkaran/negasi.

|

45

|

Sebutkan

5 perangkat input !

mouse,keyboard,flashdisk,cd,modem,touchpad

|

Langganan:

Komentar (Atom)